Sicurezza a livello dispositivo

Endpoint Security: La Prima Linea di Difesa Contro le Minacce Cibernetiche

Nell'era digitale, la sicurezza dei tuoi dispositivi è fondamentale. Ogni computer, smartphone e tablet rappresenta un potenziale punto di accesso per i cybercriminali. Ecco perché l'endpoint security è essenziale per proteggere la tua attività.

In un mondo digitale in continua evoluzione, i software che utilizziamo quotidianamente, dai sistemi operativi alle applicazioni, sono costantemente esposti a nuove vulnerabilità. Queste vulnerabilità, se non corrette, possono essere sfruttate dai cybercriminali per infiltrarsi nei vostri sistemi e causare danni significativi.

Pensate a un aggiornamento software come a una toppa che ripara una falla nel muro di cinta della vostra fortezza digitale. Ogni aggiornamento rilasciato dagli sviluppatori contiene correzioni cruciali che risolvono bug e debolezze del codice, impedendo agli aggressori di sfruttarle.

Perché gli aggiornamenti sono così importanti?

- Protezione da malware: Gli aggiornamenti spesso includono patch che bloccano le vie di accesso utilizzate da virus, ransomware e altri malware per infettare i vostri dispositivi.

- Difesa dagli exploit: Gli exploit sono tecniche utilizzate dai criminali informatici per sfruttare vulnerabilità note nei software. Gli aggiornamenti tempestivi neutralizzano queste minacce.

- Miglioramento delle prestazioni: Oltre alla sicurezza, gli aggiornamenti possono migliorare la stabilità, la velocità e l'efficienza dei vostri software.

- Nuove funzionalità e compatibilità: Gli aggiornamenti possono introdurre nuove funzionalità, migliorare l'usabilità e garantire la compatibilità con altri software e hardware.

In un panorama digitale in costante mutamento, dove nuove minacce emergono ogni giorno, affidarsi a un antivirus e antimalware robusto non è più un'opzione, ma una necessità. Pensate a queste soluzioni come a sentinelle digitali che vigilano costantemente sui vostri sistemi, pronte a individuare e neutralizzare qualsiasi intruso.

Antivirus:

- Protezione in tempo reale: L'antivirus tradizionale agisce come una guardia del corpo, analizzando in tempo reale file e programmi in esecuzione, bloccando o mettendo in quarantena qualsiasi elemento sospetto.

- Scansioni programmate: Per una protezione ancora più completa, è possibile programmare scansioni periodiche dell'intero sistema.

Antimalware:

- Difesa avanzata: L'antimalware va oltre l'antivirus tradizionale, offrendo una protezione più ampia contro un ventaglio più vasto di minacce, inclusi spyware, adware, rootkit e ransomware.

- Analisi comportamentale: Gli antimalware più sofisticati utilizzano l'analisi comportamentale per identificare programmi sospetti in base al loro comportamento, anche se non sono ancora presenti nel database delle firme.

Trend Micro: La Nostra Scelta per una Protezione Completa

Per garantire la massima sicurezza ai nostri clienti, abbiamo scelto di affidarci alle soluzioni Trend Micro. Perché?

- Tecnologia all'avanguardia: Trend Micro è leader nel settore della sicurezza informatica, con una lunga storia di innovazione e una comprovata efficacia nella protezione contro le minacce più recenti.

- Protezione multilivello: Le soluzioni Trend Micro offrono una protezione completa a più livelli, combinando antivirus, antimalware, anti-ransomware e altre funzionalità avanzate per una difesa a 360 gradi.

- Gestione centralizzata: Trend Micro semplifica la gestione della sicurezza, consentendo di monitorare e controllare tutti i dispositivi da una singola console.

Immagina di avere un cofanetto pieno di gioielli preziosi. Lo lasceresti aperto e incustodito? Certo che no! Allo stesso modo, i dati sensibili sui tuoi dispositivi - informazioni personali, documenti aziendali, progetti confidenziali - necessitano di una protezione robusta. Ed è qui che entra in gioco la crittografia.

La crittografia è come una cassaforte digitale che protegge i tuoi dati trasformandoli in un codice indecifrabile per chiunque non possieda la chiave segreta per decifrarli. In caso di furto o smarrimento del dispositivo, i tuoi dati rimarranno al sicuro, inaccessibili a occhi indiscreti.

Perché la crittografia è essenziale?

- Protezione da accessi non autorizzati: La crittografia impedisce a chiunque non sia autorizzato di accedere ai tuoi dati.

- Conformità alle normative: Normative come il GDPR e la NIS2 richiedono la crittografia dei dati sensibili per proteggere la privacy e la sicurezza delle informazioni.

- Prevenzione della perdita di dati: In caso di furto o smarrimento del dispositivo, la crittografia garantisce che i dati non cadano nelle mani sbagliate.

Wazuh: La Potenza di SIEM e XDR per una Sicurezza Proattiva

In un mondo digitale sempre più complesso e interconnesso, proteggere la tua azienda dalle minacce informatiche richiede un approccio olistico e proattivo. Non basta più limitarsi a erigere barriere intorno al perimetro della tua rete; è necessario avere una visibilità completa su tutto ciò che accade al suo interno e la capacità di reagire rapidamente agli attacchi.

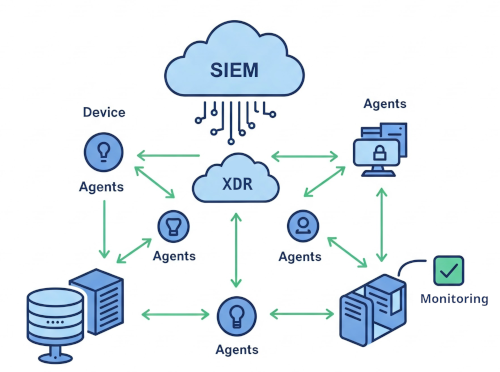

Ed è qui che entrano in gioco SIEM, XDR, e i sistemi di monitoraggio.

SIEM (Security Information and Event Management):

Immagina un detective che raccoglie indizi da diverse fonti, li analizza e li mette insieme per ricostruire un caso complesso. Questo è ciò che fa un SIEM:

- Raccolta centralizzata dei log: Il SIEM raccoglie i log (registri degli eventi) da tutti i tuoi dispositivi, applicazioni e sistemi di sicurezza, creando un archivio centralizzato di informazioni.

- Analisi e correlazione degli eventi: Attraverso potenti algoritmi di analisi, il SIEM identifica pattern sospetti e correla gli eventi per individuare attacchi complessi che potrebbero passare inosservati ai singoli sistemi di sicurezza.

- Alert in tempo reale: In caso di rilevamento di una minaccia, il SIEM genera alert in tempo reale, consentendoti di intervenire tempestivamente per contenere l'attacco.

- Reporting e analisi forense: Il SIEM fornisce report dettagliati sull'attività della tua rete e strumenti di analisi forense per investigare gli incidenti di sicurezza.

XDR (Extended Detection and Response):

Se il SIEM è il cervello della tua sicurezza informatica, l'XDR è il sistema nervoso, che estende la visibilità e la capacità di risposta a tutti gli strati della tua infrastruttura:

- Integrazione delle fonti di dati: L'XDR va oltre il SIEM, integrando dati provenienti da endpoint, rete, cloud e email, offrendo una visione unificata del tuo stato di sicurezza.

- Caccia alle minacce proattiva: L'XDR consente di condurre attività di threat hunting proattive, alla ricerca di minacce nascoste che potrebbero sfuggire ai sistemi di rilevamento tradizionali.

Monitoraggio Completo

Per completare il quadro, integriamo la potenza di SIEM e XDR con il monitoraggio delle risorse che ci permette di:

- Monitorare l'infrastruttura IT: raccogliamo dati su server, applicazioni, database, reti e dispositivi di rete, fornendo una visione completa dello stato di salute della tua infrastruttura.

- Identificare problemi di performance: rileviamo anomalie e problemi di performance che potrebbero indicare un attacco in corso o una vulnerabilità da sfruttare.

Wazuh e Zabbix: La Nostre piattaforma di Fiducia

Per garantire ai nostri clienti una protezione completa e proattiva, abbiamo scelto le soluzioni opensource Wazuh come piattaforma SIEM e XDR e Zabbix come piattaforma di monitoraggio.

L'integrazione di Wazuh e Zabbix ci consente di:

- Correlazionare eventi di sicurezza e performance: Combinando i dati di Wazuh e Zabbix, possiamo identificare attacchi che sfruttano vulnerabilità legate alle performance dei sistemi.

- Migliorare la precisione del rilevamento: Le informazioni di Zabbix aiutano a ridurre i falsi positivi e a identificare con maggiore precisione le vere minacce.

- Risposta agli incidenti accelerata: Automazione delle risposte per contenere rapidamente le minacce e ridurre i tempi di inattività.

- Visibilità completa: Monitoraggio centralizzato di tutti gli endpoint, la rete, il cloud e le email per una panoramica completa della sicurezza.

- Conformità normativa: Strumenti per soddisfare i requisiti di normative come la NIS2 e il GDPR.

La Consapevolezza dell'Utente: Il Fattore Umano nella Sicurezza

Oltre alla tecnologia, la consapevolezza dell'utente è cruciale.

Con il IvySaSe-User Formiamo i tuoi dipendenti a riconoscere le minacce e ad adottare comportamenti sicuri.

Presentazione di IvySaSe: